XSS attack (Cross-Site Scripting) là một trong những lỗ hổng bảo mật web thường gặp nhất: kẻ tấn công chèn mã độc (thường là JavaScript) vào trang web để đánh cắp cookie, chiếm quyền người dùng, hoặc tiêm nội dung độc hại. Với lượng website WordPress và các nền tảng CMS phát triển nhanh, việc hiểu rõ XSS và có quy trình kiểm tra — khắc phục là điều bắt buộc để bảo vệ khách hàng và danh tiếng thương hiệu.

Bài viết này cảu websitedanang sẽ giải thích rõ về lỗi XSS, cách kiểm tra thực tế và checklist phòng ngừa (phù hợp cho WordPress & website doanh nghiệp).

XSS (Cross-Site Scripting)

Tấn công XSS (Cross-Site Scripting) là một trong những hình thức tấn công phổ biến và nguy hiểm nhất trong bảo mật website hiện nay. Mục tiêu chính của các cuộc tấn công XSS là xâm nhập vào mã nguồn hoặc dữ liệu đầu vào của website để chèn mã độc hại. Khi người dùng truy cập trang bị nhiễm XSS, đoạn mã này sẽ tự động thực thi trong trình duyệt, từ đó chiếm đoạt dữ liệu nhạy cảm như cookie, token phiên đăng nhập, thông tin tài khoản hoặc dữ liệu cá nhân.

Không chỉ dừng lại ở việc đánh cắp thông tin, XSS còn cho phép kẻ tấn công mạo danh người dùng hợp pháp để thực hiện hàng loạt hành vi trái phép: gửi yêu cầu tới máy chủ, chuyển hướng đến trang web giả mạo, thay đổi nội dung hiển thị, hoặc chèn mã độc lan rộng trong toàn hệ thống. Trong nhiều trường hợp nghiêm trọng, tấn công XSS còn là bước đệm mở đường cho các cuộc tấn công phức tạp hơn như CSRF (Cross-Site Request Forgery) khiến người dùng vô tình thực hiện hành động nguy hiểm mà họ không hề hay biết.

Chính vì vậy, việc hiểu rõ bản chất và cách thức hoạt động của XSS là điều cần thiết để quản trị viên và chủ sở hữu website có thể phát hiện sớm, kiểm tra và bảo vệ trang web của mình khỏi các rủi ro tiềm ẩn.

Nói dễ hiểu hơn XSS = Kẻ tấn công chèn mã độc vào website → Mã được chạy trong trình duyệt người dùng → Dữ liệu bị đánh cắp, hành động bị thao túng, thương hiệu bị ảnh hưởng.

Ba loại XSS cơ bản:

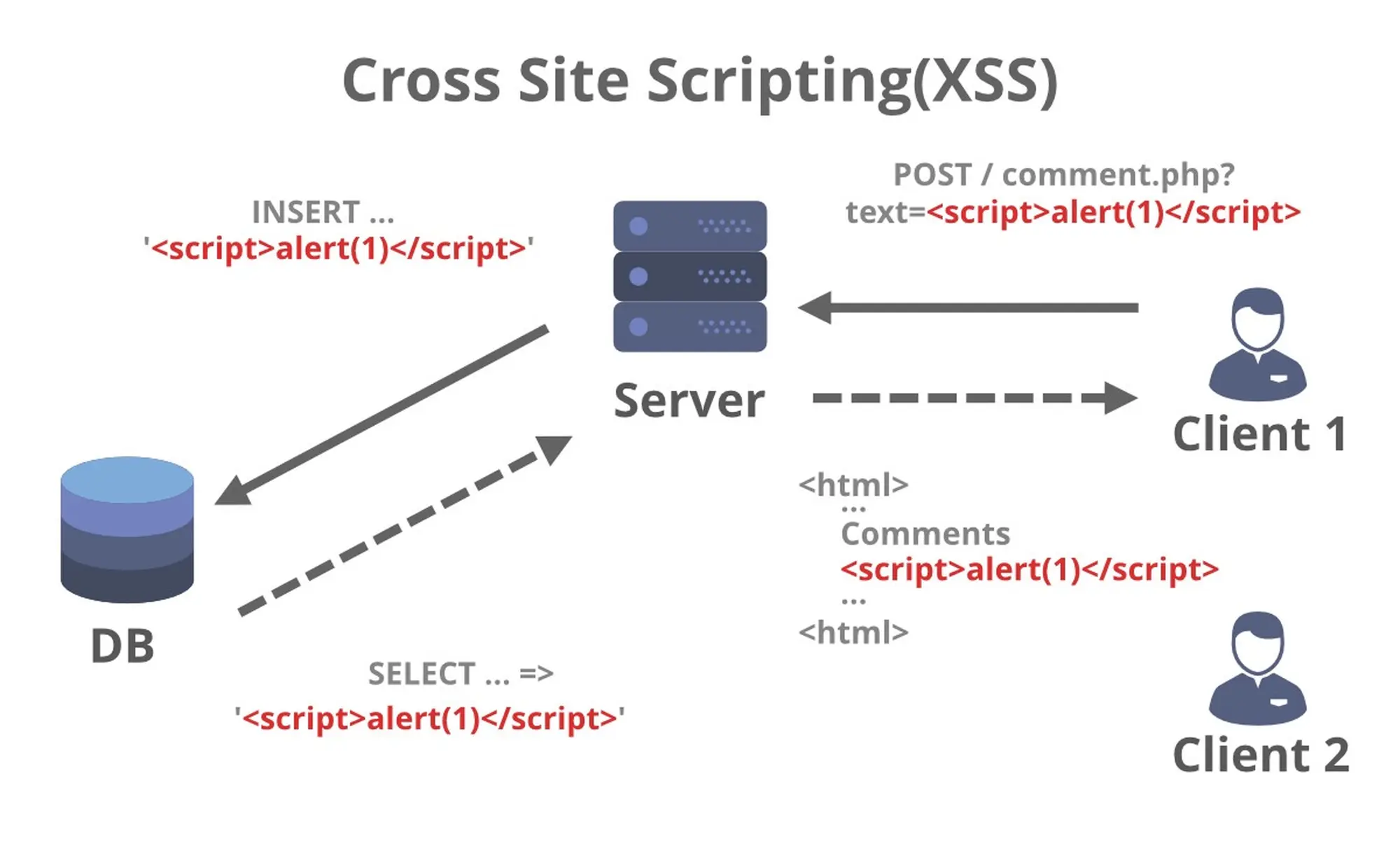

- Stored XSS (Lưu trữ): Kẻ tấn công chèn mã độc vào nơi lưu trữ của ứng dụng — như cơ sở dữ liệu, comment, hoặc hồ sơ người dùng — khiến mã đó được phân phối và thực thi mỗi khi trang bị nhiễm được tải bởi người dùng khác. Đây là dạng nguy hiểm nhất vì khả năng lây lan rộng và tác động lâu dài.

- Reflected XSS (Phản chiếu): Payload được đính trực tiếp vào URL hoặc tham số yêu cầu và ngay lập tức được máy chủ “phản chiếu” lại trong trang trả về. Kịch bản điển hình là nạn nhân bị lừa click một đường link có mã độc, khiến mã chạy trong trình duyệt của họ.

- DOM-based XSS: Lỗ hổng phát sinh hoàn toàn ở phía client khi mã JavaScript trên trang xử lý và chèn nội dung không đáng tin cậy vào DOM (ví dụ dùng innerHTML, document.write() hoặc eval() với dữ liệu đầu vào). Vì không qua server, dạng này khó phát hiện nếu chỉ kiểm tra server-side.

Ví dụ: Một đoạn code chèn mã độc qua svg

<em><?xml version="1.0" standalone="no"?></em>

<em><!DOCTYPE svg PUBLIC "-//W3C//DTD SVG 1.1//EN"</em>

<em>"http://www.w3.org/Graphics/SVG/1.1/DTD/svg11.dtd"></em>

<em><svg xmlns="http://www.w3.org/2000/svg" version="1.1"</em>

<em>width="200" height="200"></em>

<em><circle cx="100" cy="100" r="80" fill="green" /></em>

<em><script type="text/javascript"></em>

<em>alert("XSS via SVG!");</em>

<em></script></em>

<em></svg></em>

Làm thế nào để kiểm tra tấn công chèn mã độc vào website

Dưới đây là quy trình kiểm tra phù hợp cho chủ web/dev team:

1. Kiểm tra thủ công (quick manual tests)

Thử chèn các payload đơn giản vào mọi điểm nhận input: form, ô comment, ô tìm kiếm, tham số trong URL, header, cookie.

Ví dụ payload:

<em>"><script>alert(1)</script></em>

<em><img src=x onerror=alert(1)></em>

Quan sát kết quả bằng View Source (HTML trả về) và Elements/Inspector (DOM runtime). Nếu payload xuất hiện không được escape hoặc lập tức xuất hiện trong DOM → có nguy cơ.

2. Kiểm tra URL & tham số (GET / POST / Redirects)

- Liệt kê và test tất cả tham số GET/POST: q, search, name, redirect, ref, …Một trong những bước đầu tiên và quan trọng nhất khi kiểm tra lỗ hổng XSS là liệt kê đầy đủ các tham số mà người dùng có thể gửi đến máy chủ — bao gồm tham số GET (xuất hiện trên URL) và POST (gửi thông qua form hoặc API). Những tham số phổ biến như q, search, name, redirect, ref,… thường được dùng để hiển thị dữ liệu trên giao diện, nên nếu không được xử lý an toàn, rất dễ trở thành điểm chèn mã độc. Sau khi đã thu thập danh sách tham số, quản trị viên hoặc chuyên viên bảo mật nên thực hiện các bài test với payload XSS mẫu, chẳng hạn như alert(1) hoặc “>

. Cần thử nhiều biến thể khác nhau, bao gồm cả mã hóa URL hoặc ký tự đặc biệt, để phát hiện các lỗ hổng ẩn mà trình duyệt hoặc framework không tự động chặn. Việc kiểm tra nên được tiến hành trên cả những tham số không hiển thị trực tiếp ra giao diện, bởi đôi khi chúng vẫn ảnh hưởng đến nội dung trang, thẻ meta hoặc dữ liệu cache — những nơi rất dễ phát sinh XSS phản chiếu.

- Kiểm tra cả tham số dùng cho redirect hoặc render lại nội dung (các tham số dễ bị lợi dụng để lừa redirect hoặc hiển thị trực tiếp). Các tham số được dùng cho chuyển hướng trang (redirect) hoặc render lại nội dung hiển thị cũng là khu vực có rủi ro cao đối với XSS. Nếu website cho phép người dùng truyền tham số redirect mà không xác thực đích đến, tin tặc có thể lợi dụng để lừa người dùng truy cập vào trang giả mạo, hoặc chèn mã độc thông qua kỹ thuật open redirect. Ví dụ, tham số như redirect=attacker.com hay next=/malicious.html đều có thể bị khai thác nếu không được kiểm soát. Bên cạnh đó, những tham số được render lại trên giao diện — chẳng hạn như name, message, title, search — nếu không được mã hóa và escape đúng cách, có thể dẫn đến XSS phản chiếu (Reflected XSS). Kẻ tấn công chỉ cần gửi một liên kết chứa đoạn mã độc, và khi người dùng truy cập, mã này sẽ được thực thi trong trình duyệt. Để kiểm tra, chuyên viên nên xác định từng vị trí mà dữ liệu người dùng được render (HTML, thuộc tính, hoặc trong JavaScript) và áp dụng các payload phù hợp cho từng ngữ cảnh. Đây là bước không thể bỏ qua trong quy trình kiểm tra và cải thiện bảo mật website.

- Đừng quên kiểm tra tham số trong API JSON / AJAX — payload có thể nằm trong response JSON rồi được client render. Để kiểm tra, cần thử gửi các payload XSS trong nội dung JSON, ví dụ: {“name”:”

”} và theo dõi xem đoạn mã có được chèn lên giao diện hay không. Nếu có, website đã tồn tại lỗ hổng DOM-based XSS. Ngoài ra, các API dạng JSONP cũng cần được xem xét cẩn thận vì có nguy cơ chèn mã độc qua callback. Giải pháp phòng ngừa là chỉ cho phép callback hợp lệ, đảm bảo server trả đúng header Content-Type: application/json và sử dụng thư viện render an toàn. Việc kiểm tra này đặc biệt quan trọng với các website WordPress hoặc mẫu website tối màu có giao diện động, nhiều script tương tác — vì chúng thường sử dụng AJAX để tải nội dung mà không tải lại trang.

3. Kiểm tra DOM (client-side)

- Tìm điểm nguy hiểm trong code front-end: mọi nơi dùng innerHTML, outerHTML, insertAdjacentHTML, document.write(), eval() hoặc set các thuộc tính bằng chuỗi HTML.

- Dùng DevTools để theo dõi luồng dữ liệu: console / breakpoints / DOM mutation observer — xem dữ liệu nào được chèn vào DOM và bằng cách nào.

- Kiểm tra script xử lý hash (location.hash), location.search và dữ liệu từ postMessage().

4. Dùng công cụ quét & proxy (tự động)

- Chạy các scanner và proxy để mở rộng phạm vi:

- Burp Suite (Intruder, Scanner), OWASP ZAP, Acunetix.

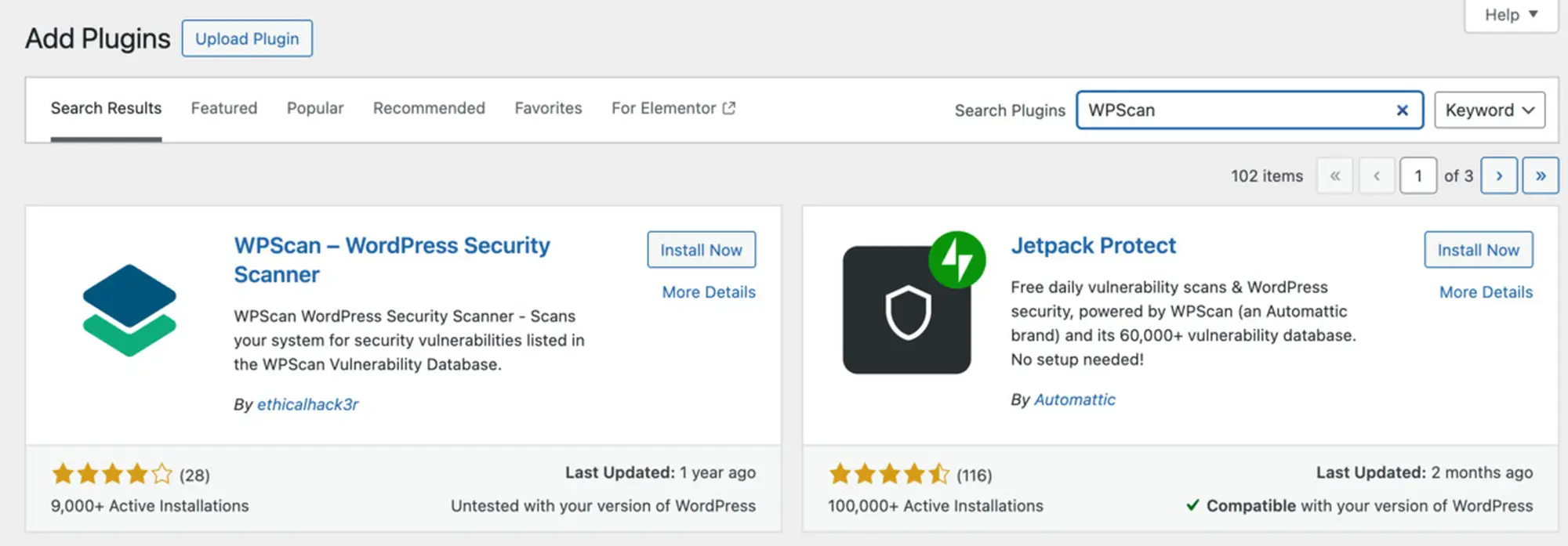

- Với WordPress: WPScan, plugin security scanners.

- Thực hiện fuzzing payloads (Burp Intruder / ZAP) trên input points khó thấy để tìm edge cases (encoding, double-encoding, attribute injection…).

5. Kiểm tra sau khi vá (regression)

- Sau khi áp patch/escape/sanitize, chạy lại toàn bộ tests (manual + automated).

- Test với các biến thể payload: URL-encoded, HTML entity, UTF-7/UTF-8 variants, nested/encoded contexts (inside attribute, inside JS string, inside CSS, inside URL).

- Kiểm tra cả scenario đa bước: payload được lưu vào DB → hiển thị trong trang khác → client-side JS xử lý → thực thi.

Checklist bảo mật XSS cho chủ website (áp dụng ngay)

- Tất cả output đều được escape (HTML/Attr/JS/URL) trước khi render.

- Không dùng innerHTML cho dữ liệu chưa kiểm tra.

- CSP đã cấu hình tối thiểu: chặn inline script & chỉ cho domain tin cậy.

- Cookie: HttpOnly, Secure, SameSite thiết lập hợp lý.

- WordPress: các plugin/theme đều cập nhật; vô hiệu plugin không cần thiết.

- Thực hiện quét bảo mật định kỳ (OWASP ZAP / Burp).

- Có plan backup & incident response nếu phát hiện tấn công.

XSS là một rủi ro dễ bị khai thác nhưng cũng dễ phòng nếu bạn có quy tắc xử lý input/output rõ ràng và áp dụng các hàng rào bảo mật cơ bản (escape, CSP, cookie flags). Với các website WordPress, việc chọn plugin uy tín, cập nhật thường xuyên và dùng hàm escape chuẩn sẽ giải quyết phần lớn rủi ro.

Nếu bạn chưa chắc website của mình đã an toàn, Websitedanang cung cấp gói kiểm tra bảo mật web chuyên sâu, giúp phát hiện và xử lý sớm các lỗ hổng XSS, CSP và plugin tiềm ẩn rủi ro. Liên hệ ngay với Websitedanang.vn để đặt lịch kiểm tra bảo mật trong 48 giờ — giúp website của bạn vận hành an toàn, nhanh và đáng tin cậy hơn mỗi ngày.