Một lỗ hổng bảo mật mới vừa được phát hiện trong plugin Post SMTP – công cụ gửi email phổ biến dành cho WordPress. Với mã định danh CVE-2025-24000, lỗ hổng này có thể bị khai thác để chiếm quyền điều khiển tài khoản quản trị, đe dọa hơn 400.000 website trên toàn thế giới.

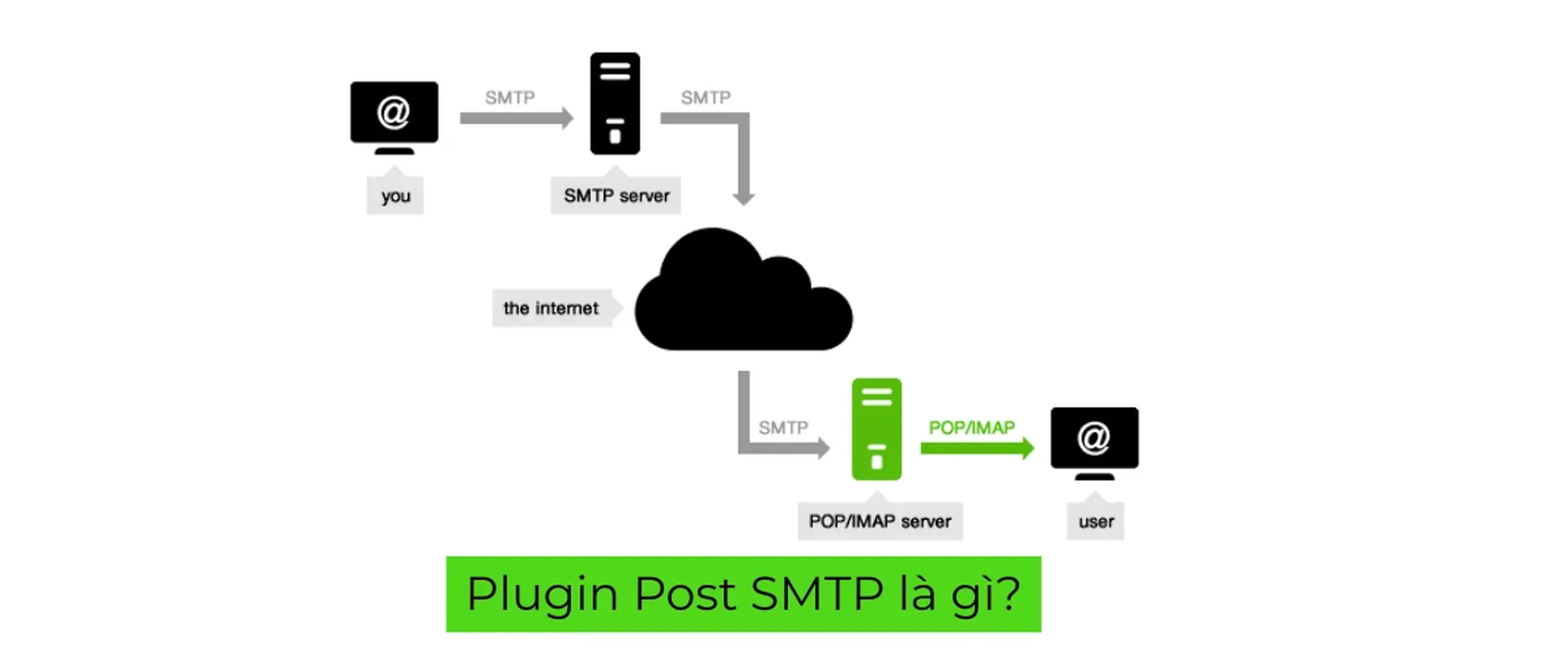

Plugin Post SMTP là gì?

Post SMTP là một plugin gửi email chuyên dụng dành cho WordPress, giúp đảm bảo thư từ website được gửi chính xác và không bị rơi vào hộp thư rác. Plugin này hỗ trợ tích hợp với nhiều dịch vụ SMTP bên thứ ba như Gmail API, Mailgun, SendGrid,… và cung cấp các tính năng nâng cao như:

- Ghi nhật ký email (Email Logging)

- Hỗ trợ xác thực OAuth 2.0

- Kiểm tra DNS và cấu hình SMTP trực quan

- Giao diện hiện đại, có báo lỗi cụ thể nếu gửi mail thất bại

Khác với WP Mail SMTP, vốn chỉ tập trung vào việc “kết nối SMTP đơn thuần”, Post SMTP còn cung cấp API riêng, ghi log đầy đủ, và các chức năng nâng cao phù hợp với website có yêu cầu kiểm soát và theo dõi chi tiết hệ thống gửi mail.

Tuy nhiên, chính sự phức tạp và tích hợp REST API riêng cũng là điểm yếu. Một lỗ hổng nghiêm trọng trong cơ chế xác thực REST API đã được phát hiện gần đây, mở ra nguy cơ tin tặc có thể truy cập dữ liệu email nhạy cảm hoặc chiếm quyền quản trị nếu website chưa cập nhật bản vá mới.

Lỗ hổng CVE-2025-24000

Lỗ hổng bảo mật này ảnh hưởng đến các phiên bản Post SMTP từ 3.2.0 trở xuống, xuất phát từ cơ chế kiểm soát truy cập bị lỗi (broken access control) trong REST API của plugin.

Điều gì đang xảy ra?

Thay vì xác minh vai trò người dùng (Admin, Editor, Subscriber…), plugin chỉ kiểm tra một điều kiện rất sơ sài: người đó đã đăng nhập hay chưa. Điều này đồng nghĩa với việc bất kỳ người dùng nào đã đăng nhập – dù chỉ là tài khoản Subscriber thông thường – cũng có thể truy cập vào các chức năng nhạy cảm mà lẽ ra chỉ dành cho quản trị viên.

Tin tặc có thể làm gì?

- Xem nội dung email đã gửi – bao gồm email liên hệ từ khách, thông báo đơn hàng, mã khôi phục mật khẩu…

- Truy xuất toàn bộ nhật ký email (email logs) – chứa thông tin có thể tiết lộ luồng giao tiếp nội bộ.

- Gửi lại email hệ thống – có thể lợi dụng để gửi lại email khôi phục tài khoản và chiếm quyền truy cập.

- Đánh cắp hoặc thay đổi thông tin quan trọng – như email của quản trị viên, mã xác thực…

- Tất cả những hành động trên đều không cần quyền quản trị, chỉ cần một tài khoản đã đăng ký và đăng nhập.

Lỗ hổng nằm ở đâu?

Cụ thể, lỗi nằm trong hàm get_logs_permission() của plugin, vốn được dùng để xác thực quyền trước khi cho phép truy cập các endpoint REST API như /get-details.

Tuy nhiên, hàm này chỉ chứa kiểm tra is_user_logged_in(), hoàn toàn không xác minh các quyền nâng cao như manage_options – một quyền cơ bản mà bất kỳ quản trị viên WordPress nào cũng có.

Vì thế, hệ thống đã bỏ qua hoàn toàn cấu trúc phân quyền người dùng vốn là nền tảng bảo mật của WordPress, tạo ra một lỗ hổng “cửa hậu” cực kỳ nguy hiểm.

Hướng dẫn khắc phục & phòng tránh lỗ hổng Post SMTP (CVE-2025-24000)

Bước 1: Cập nhật plugin Post SMTP lên phiên bản 3.3.0 trở lên

Đội ngũ phát triển plugin Post SMTP đã chính thức phát hành bản vá bảo mật phiên bản 3.3.0. Trong bản cập nhật này, cơ chế kiểm soát quyền truy cập REST API đã được sửa đổi, đảm bảo chỉ người dùng có quyền quản trị (administrator) mới được phép:

- Truy cập nhật ký email

- Gửi lại email hệ thống

- Xem dữ liệu giao tiếp nhạy cảm

Truy cập Bảng điều khiển WordPress → Vào mục Plugin → Post SMTP → Cập nhật

Hoặc tải bản mới từ kho plugin WordPress: https://wordpress.org/plugins/post-smtp/

Nếu bạn đang dùng hosting quản lý plugin tự động, hãy đảm bảo rằng bản vá đã được triển khai.

Bước 2: Kiểm tra danh sách người dùng và nhật ký hoạt đông

Truy cập vào mục Thành viên (Users) trong trang quản trị WordPress, sau đó rà soát toàn bộ danh sách người dùng hiện có. Hãy đặc biệt chú ý đến những tài khoản lạ, mới được tạo gần đây hoặc có quyền cao bất thường (như Administrator).

Nếu phát hiện tài khoản đáng ngờ, bạn nên xóa ngay lập tức và đổi mật khẩu quản trị viên, đồng thời kiểm tra lại các hoạt động gần đây để đảm bảo không có hành vi xâm nhập trái phép.

Đồng thời, sử dụng các plugin theo dõi hoạt động như WP Activity Log hoặc Simple History để kiểm tra nhật ký hệ thống: ai đã đăng nhập gần đây, ai đã truy cập hoặc gửi lại email, và có thay đổi cài đặt nào không.

Việc này giúp bạn phát hiện sớm hành vi bất thường từ các tài khoản nghi vấn và chủ động xử lý trước khi bị khai thác sâu hơn.

Bước 4: Tăng cường bảo mật hệ thống bằng các plugin khác

Để tăng cường bảo vệ website trước các nguy cơ tiềm ẩn, bạn nên cài đặt và cấu hình thêm một plugin bảo mật chuyên dụng. Một số lựa chọn phổ biến hiện nay bao gồm: Wordfence Security, Sucuri Security và iThemes Security.

Các plugin này cung cấp nhiều tính năng bảo mật mạnh mẽ như:

- Ngăn chặn truy cập trái phép vào REST API

- Giới hạn số lần đăng nhập sai để phòng chống tấn công brute force

- Gửi cảnh báo email ngay khi phát hiện hoạt động bất thường như đăng nhập trái phép, thay đổi file hệ thống, hoặc tạo tài khoản lạ

Việc sử dụng plugin bảo mật không chỉ giúp giảm rủi ro từ lỗ hổng Post SMTP, mà còn nâng cao khả năng phòng thủ tổng thể cho toàn bộ hệ thống WordPress của bạn.

Bài học từ lỗ hổng bảo mật Post SMTP

Dữ liệu email trên website WordPress không chỉ là những dòng thông báo đơn thuần – mà còn chứa thông tin cực kỳ nhạy cảm như:

- Thông tin liên hệ và dữ liệu cá nhân của khách hàng

- Nội dung đơn hàng, giao dịch, hóa đơn

- Các liên kết đặt lại mật khẩu và mã xác thực tài khoản

Chính vì vậy, bất kỳ plugin nào có quyền truy cập vào quá trình gửi – nhận email đều cần được giám sát chặt chẽ và cập nhật thường xuyên. Việc chậm trễ vá lỗi có thể khiến website trở thành mục tiêu tấn công, ảnh hưởng trực tiếp đến uy tín, dữ liệu và doanh thu.

Websitedanang là đối tác tin cậy, cung cấp giải pháp bảo mật toàn diện cho các website wordpress. Nếu bạn chưa có đội kỹ thuật nội bộ hoặc muốn yên tâm vận hành website, hãy để chúng tôi đồng hành cùng bạn với các dịch vụ chuyên nghiệp nhé.